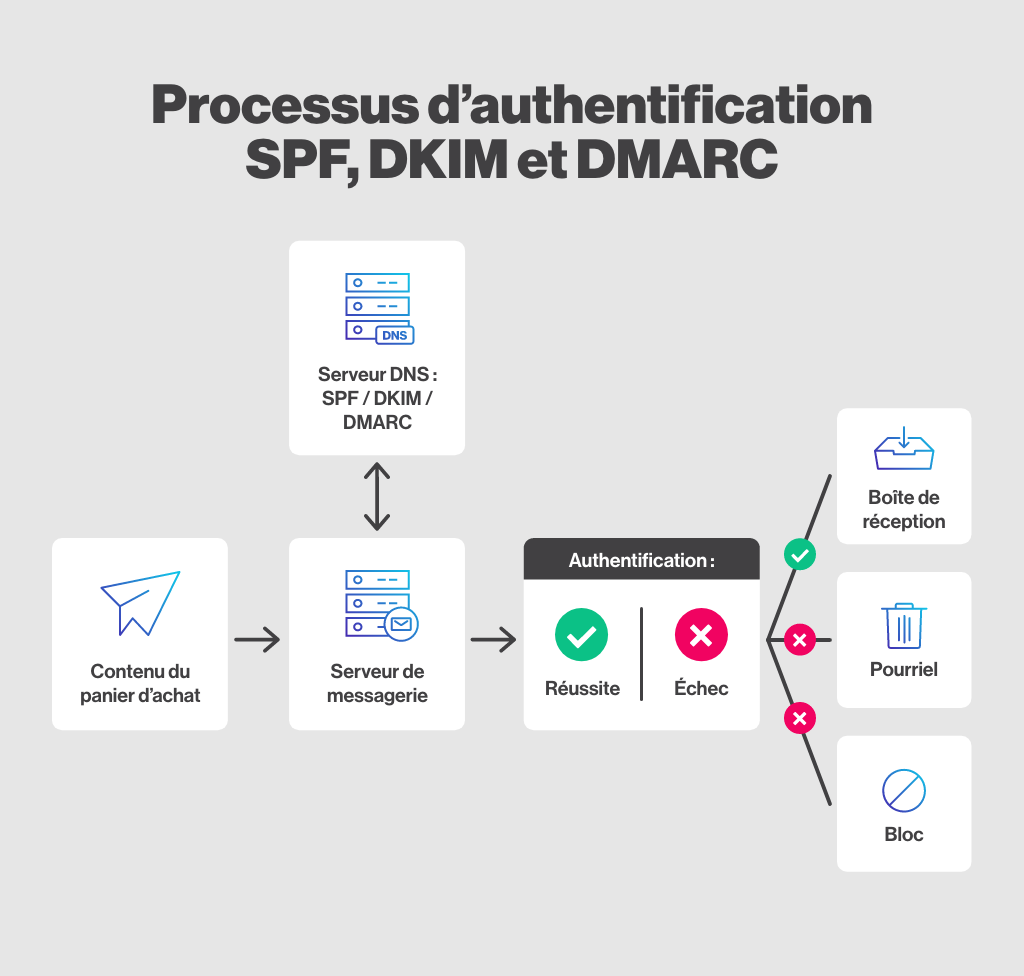

Pour que vos courriels atteignent la boîte de réception de vos abonnés, les fournisseurs de messagerie tels qu’Outlook, Gmail, Yahoo, etc. doivent être en mesure d’identifier si votre message est légitime. Un courriel légitime signifie qu’il a été envoyé par le propriétaire du nom de domaine de l’adresse courriel et non par un spammeur.

Bien que l’authentification du domaine soit une étape facultative, nous vous recommandons de l’appliquer. Pour y parvenir, vous devrez mettre en place ces trois protocoles :

Pourquoi mettre en place une authentification de domaine ?

Pour appliquer un niveau de sécurité supérieur à votre nom de domaine :

Vos lecteurs auront confiance à ouvrir vos courriels puisqu’ils seront en mesure de voir d’où provient votre courriel et éviter ainsi les chances d’ouvrir un courriel de « phishing ».

Pour renforcer votre image de marque :

Bien que la plupart des destinataires se basent sur le nom et l’adresse d’expéditeur pour savoir de qui provient un courriel, pour un fraudeur il est facile de se faire passer pour votre entreprise sans authentification de domaine et d’espérer faire ouvrir un courriel malicieux à l’un de vos clients ou prospect. C’est une menace sérieuse pour les entreprises qui voient leur réputation détruite aux yeux du public.

Pour améliorer votre taux de délivrabilité :

En étant identifié comme expéditeur légitime, vous avez plus de chances que votre courriel atteigne la boîte de réception de vos lecteurs plutôt que de tomber dans le dossier « courrier indésirable ». À noter qu’il ne s’agit pas de la seule méthode pour améliorer votre taux de délivrabilité, mais qu’elle en fait partie parmi tant d’autres.

Pour se conformer aux règlements :

Dans certains secteurs d’activité, l’authentification du domaine peut être exigée par la loi ou les règlements de l’industrie au Canada, comme la Loi sur la protection des renseignements personnels et les documents électroniques (LPRPDE).

Aux États-Unis, l’authentification du domaine peut être exigée par la loi ou des réglementations du secteur, comme la norme de sécurité des données de l’industrie des cartes de paiement (PCI DSS) ou la loi sur la portabilité et la responsabilité de l’assurance maladie (HIPAA).

Qu’est-ce que le protocole SPF ?

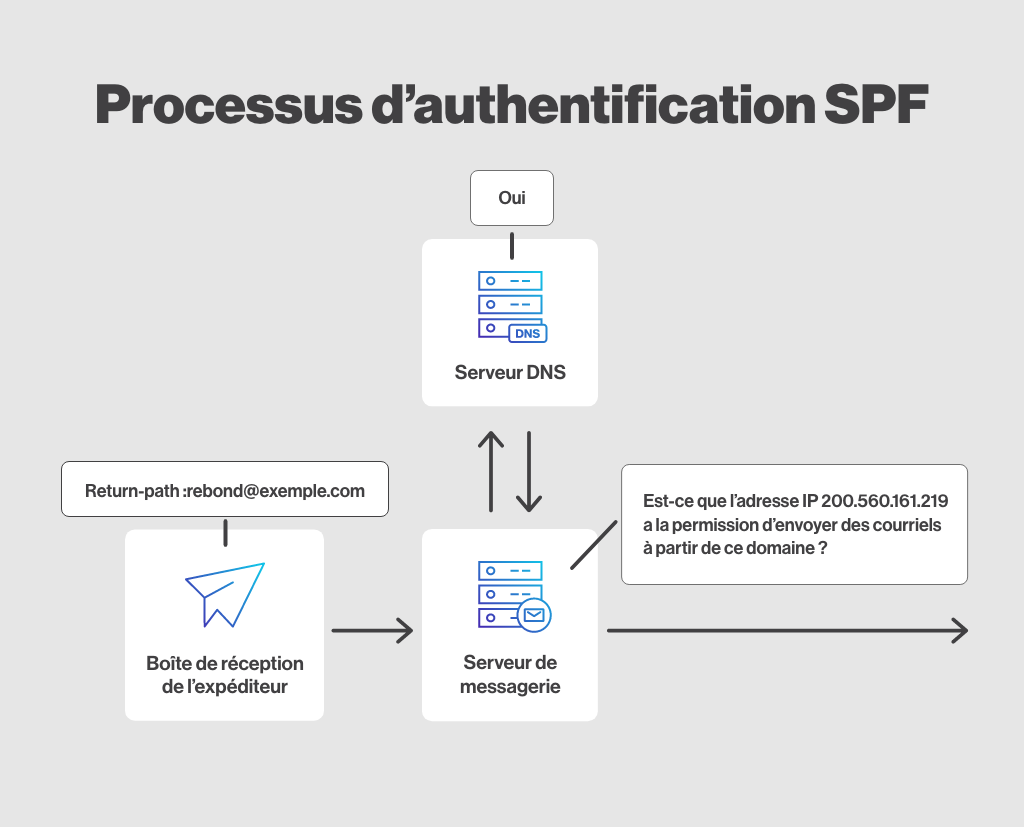

Les enregistrements SPF (Sender Policy Framework) permettent à votre entreprise de gérer qui est autorisé à utiliser votre nom de domaine pour envoyer des courriels. Autrement dit, il permet au propriétaire d’un domaine de publier une liste d’adresses IP ou de noms d’hôtes autorisés à envoyer des courriels en son nom.

Lorsque le serveur de messagerie d’un destinataire reçoit un message électronique, il peut vérifier l’enregistrement SPF du domaine indiqué dans le « return-path » du message pour voir si le serveur qui a envoyé le message figure sur la liste des serveurs autorisés. Si le serveur ne figure pas sur la liste, le courriel peut être marqué comme étant un pourriel.

Le protocole SPF est mis en œuvre sous la forme d’un enregistrement textuel dans le système de noms de domaine (DNS) et peut être utilisé conjointement avec d’autres méthodes d’authentification du courrier électronique, telles que DKIM (DomainKeys Identified Mail) et DMARC (Domain-based Message Authentication, Reporting, and Conformance).

Qu’est-ce que le protocole DKIM ?

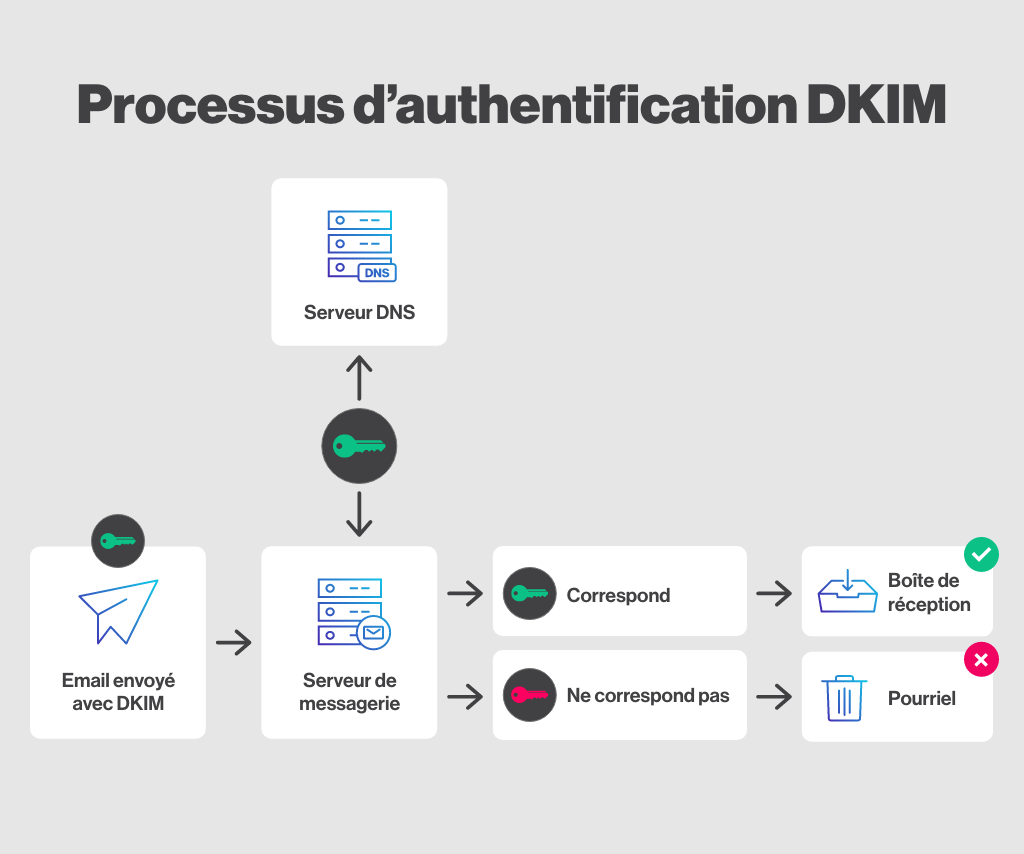

Le DKIM (DomainKeys Identified Mail) est une méthode d’authentification des messages électroniques qui permet à la personne ou à l’organisation qui envoie un message électronique d’utiliser une signature numérique afin d’associer le message à son domaine.

Cette signature est incluse dans les en-têtes d’un message électronique et est utilisée pour vérifier que le courriel a bien été envoyé par le domaine dont il prétend provenir et qu’il n’a pas été modifié en transit.

Lorsqu’un serveur de messagerie reçoit un message avec une signature DKIM, il peut récupérer la clé publique de l’expéditeur à partir du DNS et l’utiliser pour vérifier la signature. Si la signature est valide, elle indique que le courriel a été envoyé par un expéditeur autorisé et n’a pas été modifié par une tierce personne dans le but de faire de l’hameçonnage.

Le DKIM est aussi une forme d’enregistrement DNS et est souvent utilisé conjointement avec d’autres méthodes d’authentification de courriel, telles que SPF et le DMARC.

Note : L’hameçonnage ou « phishing » est un type d’escroquerie en ligne où un pirate informatique envoie de faux courriels qui semblent provenir d’une entreprise ou d’un individu légitime, par exemple, le président d’une entreprise. Le but est de voler des informations sensibles telles que des identifiants de connexion, des informations financières ou des données personnelles.

Qu’est-ce que le protocole DMARC ?

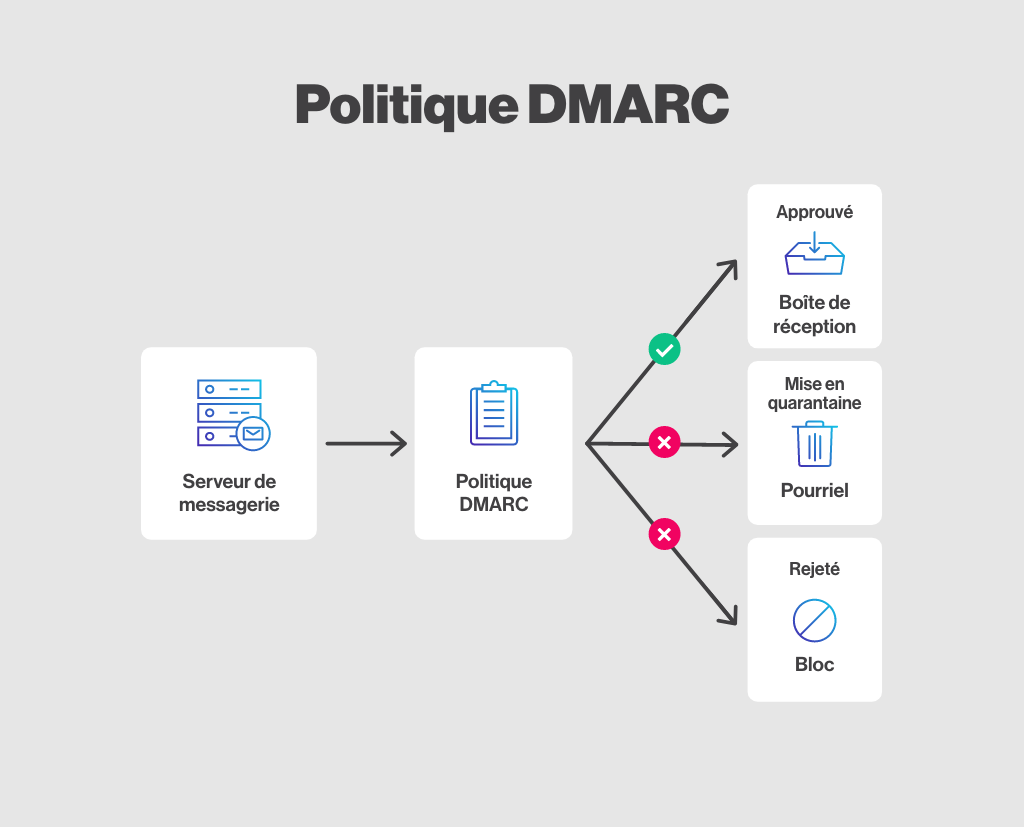

Le protocole DMARC permet de protéger les expéditeurs et les destinataires de messages électroniques contre le « spam », le « phishing » et d’autres formes d’abus. Il fonctionne en permettant au propriétaire d’un domaine de publier une politique dans le DNS qui spécifie quels mécanismes tels que SPF et DKIM sont utilisés pour authentifier les messages électroniques envoyés depuis ce domaine. Pour qu’un DMARC fonctionne, il y a généralement trois éléments à respecter :

- Un SPF qui passe

- Un DKIM valide

- Avoir un alignement du SPF ou du DKIM*

Alignement du SPF : domaine du return-path est le même que celui du « FROM » visible.

Alignement du DKIM : domaine de la signature DKIM est le même que celui du « FROM » visible.

Autrement dit, lorsqu’un serveur de messagerie reçoit un message, il peut vérifier la politique DMARC du domaine indiqué dans le champ « From » du message pour voir si le message a été authentifié à l’aide des mécanismes spécifiés. Si le message n’a pas été authentifié, le serveur peut prendre les mesures suivantes :

- Marquer le message comme étant un pourriel

- Rejeter le courriel complètement

- Ne rien faire si le courriel n’est pas conforme à la politique

Le DMARC fournit également un mécanisme permettant aux récepteurs d’un courriel de signaler aux propriétaires de domaine les messages qui ont réussi ou échoué à l’évaluation DMARC. Cela permet aux propriétaires de domaines de contrôler l’efficacité de leur mise en œuvre de DMARC et d’identifier tout problème potentiel qui empêcherait un bon taux de livraison de courriel.

Note : Cyberimpact offre un alignement avec la signature DKIM.

Qui est généralement responsable de la mise en place des protocoles SPF, DKIM et DMARC pour une entreprise ?

Généralement c’est à l’entreprise ou à l’organisation propriétaire du domaine de faire la mise en place des protocoles d’authentification. Toutefois, votre fournisseur de services de messagerie (ESP) peut vous aider à mettre en œuvre ces méthodes d’authentification par courriel.

Comment mettre en place les protocoles SPF, DKIM et DMARC ?

Pour mettre en place vos enregistrements DMARC, DKIM et SPF, vous devrez créer les enregistrements DNS nécessaires et configurer votre serveur de messagerie pour utiliser ces méthodes d’authentification. Selon votre service de messagerie (ESP) et les ressources dont vous disposez, vous pourrez peut-être gérer ce processus à l’interne, sinon vous devrez demander l’aide d’un expert technique de votre service de messagerie.

Nous vous recommandons de consulter votre ESP ou un expert technique afin de déterminer la meilleure approche pour mettre en place ces méthodes d’authentification de courriel pour votre entreprise. Ils seront en mesure de vous conseiller sur les étapes spécifiques à suivre et de vous aider à résoudre les problèmes qui pourraient survenir.

Comment configurer les protocoles d’authentification avec Cyberimpact ?

DKIM :

Tous les courriels envoyés de notre plateforme utilisent une signature DKIM de Cyberimpact par défaut. La signature DKIM de Cyberimpact a une excellente réputation et est suffisante pour la plupart des expéditeurs. Cependant, vous pouvez facilement mettre en place un DKIM pour votre domaine si vous le souhaitez, particulièrement si vous avez mis en place une politique DMARC sur votre nom de domaine professionnel.

Pour obtenir une signature DKIM personnalisée à votre nom de domaine :

- D’abord, vous devrez ajouter un Alias (CNAME) dans vos enregistrements DNS pour permettre à Cyberimpact de signer vos courriels sortant de notre plateforme avec une clé DKIM valide liée à votre nom de domaine.

- Pour ce faire, vous devez créer le CNAME en utilisant la nomenclature suivante*: cyberimpact._domainkey.xxxxxxx | CNAME | clients._domainkey.email.cyberimpact.com

- Les « x » doivent être remplacés par votre nom de domaine, ex : cyberimpact._domainkey.sauceapizza.com

- Une fois le CNAME en place, contactez notre équipe pour que nous puissions activer la signature DKIM personnalisée à votre nom de domaine.

Qu’est-ce que le CNAME ? Un CNAME, ou enregistrement de nom canonique, est un type d’enregistrement DNS qui fait correspondre un nom d’alias à un nom de domaine véritable ou canonique. Les enregistrements CNAME sont souvent utilisés pour faire pointer un sous-domaine vers un fournisseur d’hébergement de domaine ou vers un autre sous-domaine.

SPF :

Cyberimpact configure automatiquement le SPF pour tous les envois effectués à partir de sa plateforme. Il n’est donc pas nécessaire de créer un enregistrement SPF ou de modifier un enregistrement existant pour travailler avec Cyberimpact.

Si vous souhaitez toutefois inclure Cyberimpact à votre enregistrement SPF existant (même si cela n’est pas nécessaire), vous n’avez qu’à ajouter « include:spf.cyberimpact.com » à celui-ci.

Par exemple, si votre entrée actuelle est :

v=spf1 include:spf.protection.outlook.com ~all.

Vous devez la modifier pour :

v=spf1 include:spf.protection.outlook.com include:spf.cyberimpact.com ~all

Que fait Cyberimpact pour assurer une bonne délivrabilité de vos courriels ?

Cyberimpact s’assure de suivre les meilleures pratiques pour offrir une bonne délivrabilité de courriels à ses clients grâce à plusieurs outils tels que l’utilisation d’une liste de diffusion opt-in et la personnalisation du contenu que les clients sont encouragés à utiliser. Cyberimpact s’assure aussi de la conformité aux lois sur la protection des données et la réglementation sur les spams. Finalement, tous les courriels envoyés à partir de sa plateforme sont bien identifiés avec un SPF et une signature DKIM en lien avec le nom de domaine de Cyberimpact.

Cependant, il est important de noter que la conformité aux politiques SPF et DKIM ne garantit pas à 100% que le message sera livré dans la boîte de réception du destinataire. En effet, les filtres anti-spam et les politiques de messagerie des fournisseurs de messagerie peuvent bloquer ou déplacer un message dans le dossier de courrier indésirable. Malgré tout, les méthodes d’authentification DMARC, DKIM et SPF restent de bonnes pratiques à appliquer pour toute entreprise.

Conclusion

Toutes les méthodes d’authentification de messagerie ci-haut peuvent contribuer à améliorer la délivrabilité de vos courriels. Ainsi, vous avez plus de chance de rejoindre la boîte de réception de vos destinataires que de tomber dans les pourriels de vos abonnés ou encore d’être rejeté.

Si vous avez des questions concernant la mise en place de votre SPF, DKIM et DMARC avec notre plateforme, nous vous invitons à contacter le service à la clientèle de Cyberimpact.